Mybatis中的# 和 $

准备数据库

1 | SET NAMES utf8mb4; |

本案例代码基于前面小节的整合案例,所以此处不再赘述整合代码,如有需要,可以参考前面的SSM整合。

$ 和 # 执行原理

下面我们只讨论#{}与${}的差别.

使用#{}接收参数:

1 | select * from tb_role where role_name = #{roleName} |

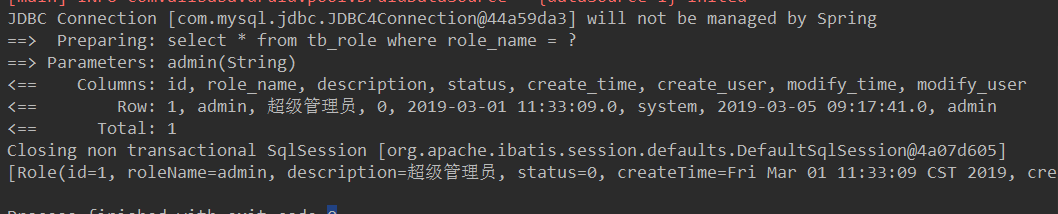

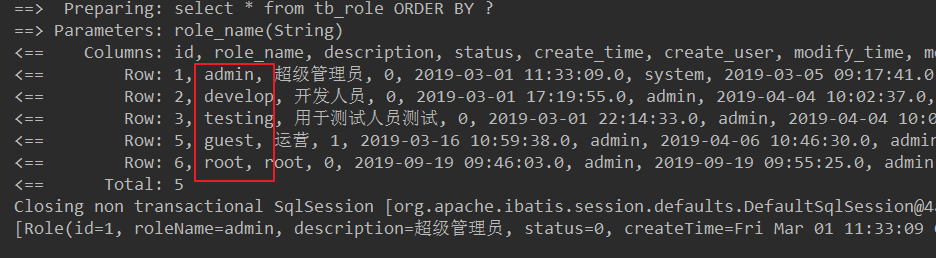

我们看一下上面sql的打印SQL结果:

使用${}接收参数:

1 | select * from tb_role where role_name = '${roleName}' |

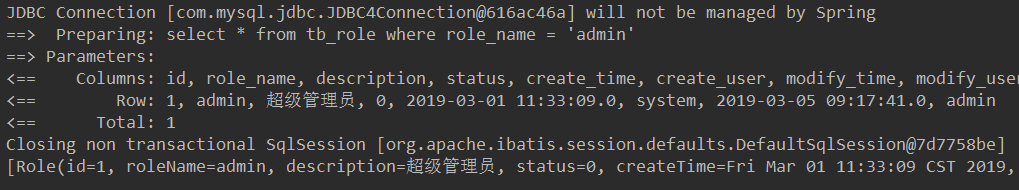

对应的SQL执行结果:

如上两个SQL的执行结果,可以看出:

#{value}会进行SQL预编译,即把参数替换成?占位符。${}只是进行简单的字符串替换。

SQL 注入

百度百科:所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令

正是由于上述差别,${}可能会导致SQL注入,下面我们来看一下:

1 | -- 传入参数:a' or '1' = '1 |

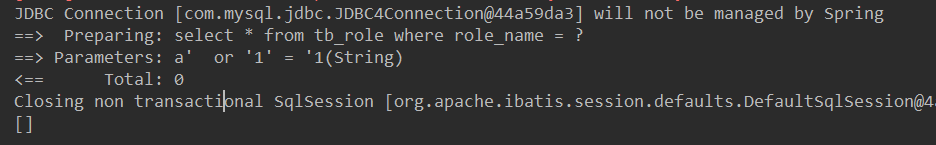

执行结果如下,无法找到对应的数据:

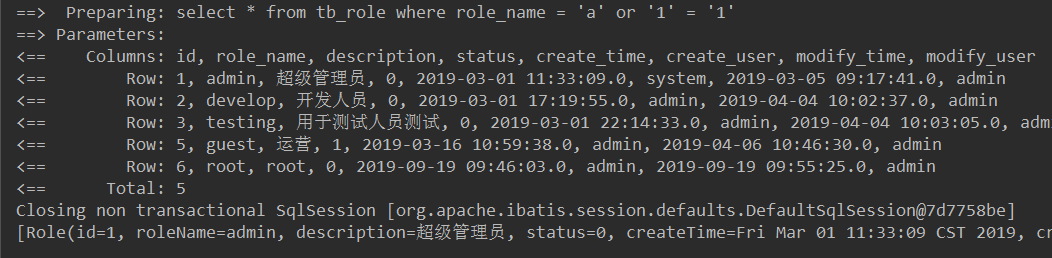

而当我们使用${} :

1 | -- 传入参数:a' or '1' = '1 |

所以,如果使用${} ,可以发现,sql注入是成功的,这样就把数据库中的所有数据,这里只是演示了查询的注入,最多可能会导致数据泄露,如果注入的是更新、删除操作,后果将不堪设想,所以,在这种情况下我们不能使用$ 来接收参数。

说明:我们使用 mybatis 编写 SQL 语句时,难免会使用模糊查询的方法,mybatis 提供了两种方式 #{} 和 ${} 。

#{value}在预处理时,会把参数部分用一个占位符 ? 替代,其中 value 表示接受输入参数的名称。能有效解决 SQL 注入问题${}表示使用拼接字符串,将接受到参数的内容不加任何修饰符拼接在 SQL 中,使用${}拼接 sql,将引起 SQL 注入问题。

少不了$

有些人看到前面的 ${} 会导致SQL注入问题,可能会认为,那以后的开发就不再使用 ${}了, 全部使用#{}.正所谓存在就有价值,所以,有些情况,${} 还是需要的使用的。

例如:当我们需要通过参数传递来指定排序字段的时候,我们需要使用${}.

1 | -- 参数:role_name |

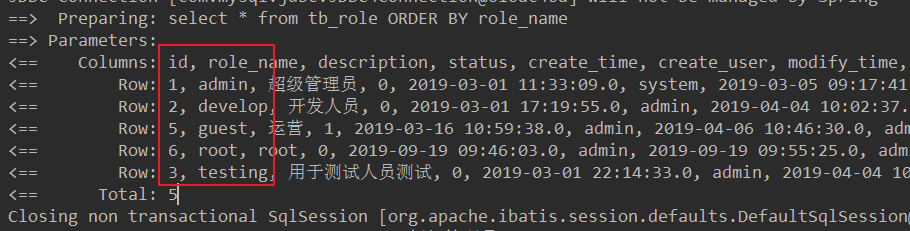

执行结果如下:

我们可以看出使用#{} 并没有进行排序,此时我们将其更换如下:

1 | -- 参数:role_name |

执行结果:

说明:

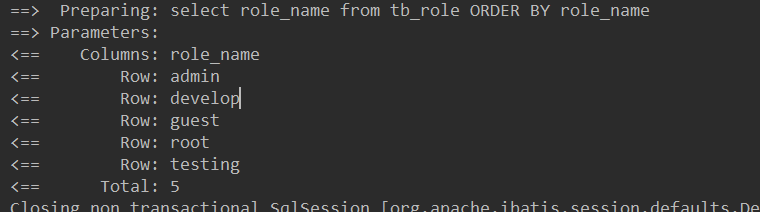

如果需要动态的传递查询字段和排序字段等情况,我们需要使用$来进行字符串替换。

1 | select ${orderRoleName} from tb_role ORDER BY ${orderRoleName} |

查询结果:

总结:

- 能使用

#{}的地方,尽量使用 - 如查询字段,排序字段等,则需要使用

${}

附:

这里顺带提下防止sql注入的几种方式(可能不止这几种):

- (jdbc使用 PreparedStatement代替Statement, PreparedStatement 不仅提高了代码的可读性和可维护性.而且也提高了安全性,有效防止sql注入;

- 在程序代码中使用正则表达式过滤参数。使用正则表达式过滤可能造成注入的符号,如’ –等

- 在页面输入参数时也进行字符串检测和提交时进行参数检查,同样可以使用正则表达式,不允许特殊符号出现。